-

URL شمشير نفوذگران وب

كاراكترهايي مانند * ، ; ، | و ` در برنامه هاي كاربردي و اسكريپت ها معني مخصوصي دارند

مشاهده فایلدسته بندی فایل: آموزش نرم افزار5٬000 تومان -

مقاله روشهاي نفوذگري در وب

هدف اصلي اين مقاله شناساندن روشهاي نفوذگري در برنامه كاربردي تحت وب مي باشد كه مي تواند براي خوانندگان قابل لمس، قابل توسعه و همچنين به صورت عملي، انجام پذير باشد.

مشاهده فایلدسته بندی فایل: آموزش نرم افزار7٬000 تومان -

Spoofing Method of Hacking

Spoofing یک روش معتبر است که توسط خیلی از سایت های بـزرگ امـروزی بـرای ر سـیدن بـه مقاصـد خودشـان اسـتفاده میشود. سایت های بزرگ امروزی اکثرا به یکی از روش های زیر محافظت می شوند:

مشاهده فایلدسته بندی فایل: آموزش نرم افزار12٬000 تومان -

مقاله انواع Scanner های امنیتی

r Flatbed :این نوع اسکنر های فراگير اغلب اسکنر های روميزی خوانده ميشوند.

مشاهده فایلدسته بندی فایل: آموزش نرم افزار4٬000 تومان -

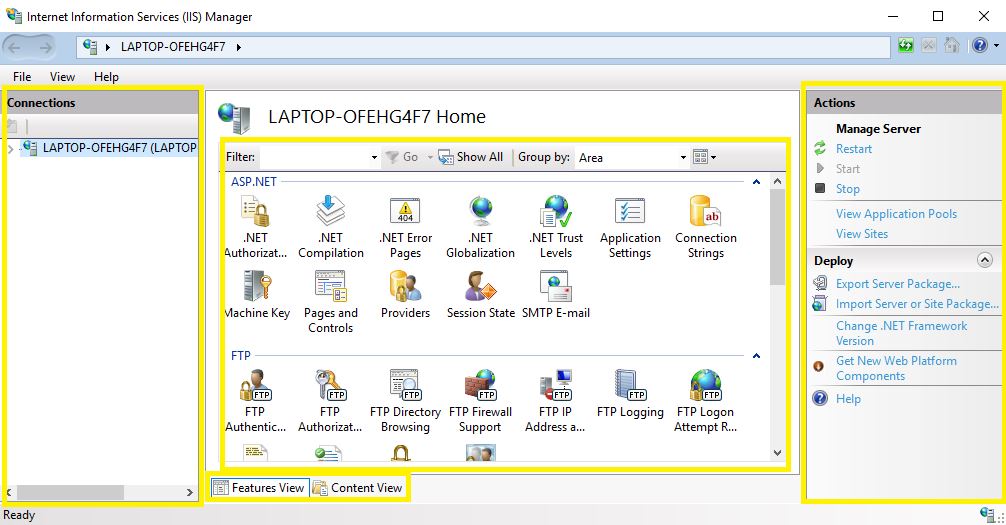

Microsofte Internet Information Server

IIS يكي از پر استفاده ترين محيط هاي كاري براي بسياري از سرورهاي وب در چند سال اخير بوده است. به همين دليل هميشه يك هدف عالي براي نفوذگران وب مي باشد .

مشاهده فایلدسته بندی فایل: آموزش نرم افزار12٬000 تومان -

Microsofte Internet Information Server

IIS يكي از پر استفاده ترين محيط هاي كاري براي بسياري از سرورهاي وب در چند سال اخير بوده است. به همين دليل هميشه يك هدف عالي براي نفوذگران وب مي باشد .

مشاهده فایلدسته بندی فایل: آموزش نرم افزار12٬000 تومان -

مقاله زیر ساختارهای امنیتی مدرن برای مبادلات در شبکه اینترنت

استفاده از رایانه امروزه جزو کارهای روزمره بسیاری از افراد قرار گرفته و در کشورهای پیشرفته، سیستمهای رایانهای جزو لاینفک زندگی افراد جامعه میباشند.

مشاهده فایلدسته بندی فایل: آموزش نرم افزار10٬000 تومان -

مقاله پویش به روش IDLE

پویش پورتها یا پویش درگاهها (Port Scanning) یکی از محبوبترین روشهایی میباشد که نفوذگران برای تشخیص سرویسهای راهاندازی شده در یک میزبان هدف (host target) استفاده میکنند.

مشاهده فایلدسته بندی فایل: آموزش نرم افزار7٬000 تومان -

مقاله مباحثی پیرامون هانی پات ها

هانی پات ها یک تکنولوژی تقریبا جدید و شدیدا پویا هستند. همین ماهیت پویا باعث می شود که به راحتی نتوان آنها را تعریف کرد.

مشاهده فایلدسته بندی فایل: آموزش نرم افزار10٬000 تومان -

Cisco Security Hand Book By C0llect0r

برای تھیه این بخش از از منابع دو شرکت معتبر Microsoft و IBM استفاده شده است در مواردی ھم برای دقیق بودن مطلب با مراجعه به RFC ھای ھر موضوع تعاریف دقیق ھر کدام را برای خوانندگان محترم استخراج نمودیم تا از نقطه نظر علمی مشکلی نداشته باشند با تشکر از دوست عزیزم که در تھیه این بخش کمک ھای فراوانی کردند

مشاهده فایلدسته بندی فایل: آموزش نرم افزار60٬000 تومان